Allarme: un PIC18F4550 utilizzato per rubare i dati delle carte di credito negli USA

Sia ben chiaro questo non è (e non vuole essere) un tutorial ma una notizia di avvertimento dato che spesso qui do anche consigli sulla sicurezza. Questa è una cosa molto grave: sembra che i nostri amati dispositivi vengano utilizzati anche per scopi illeciti, ma è purtroppo uno dei tanti limiti della natura umana, c’è sempre l’imbecille di turno che cerca di utilizzare le conoscenze per fare del male agli altri.

Sparkfun, uno dei nostri distributori preferiti, è da un po’ che ha cominciato a collaborare con la giustizia americana dato che in alcuni casi al polizia ha rinvenuto circuiti elettronici realizzati per scopi illeciti con componenti recanti il loro marchio ed è quindi stata chiamata in causa (leggi qui e qui).

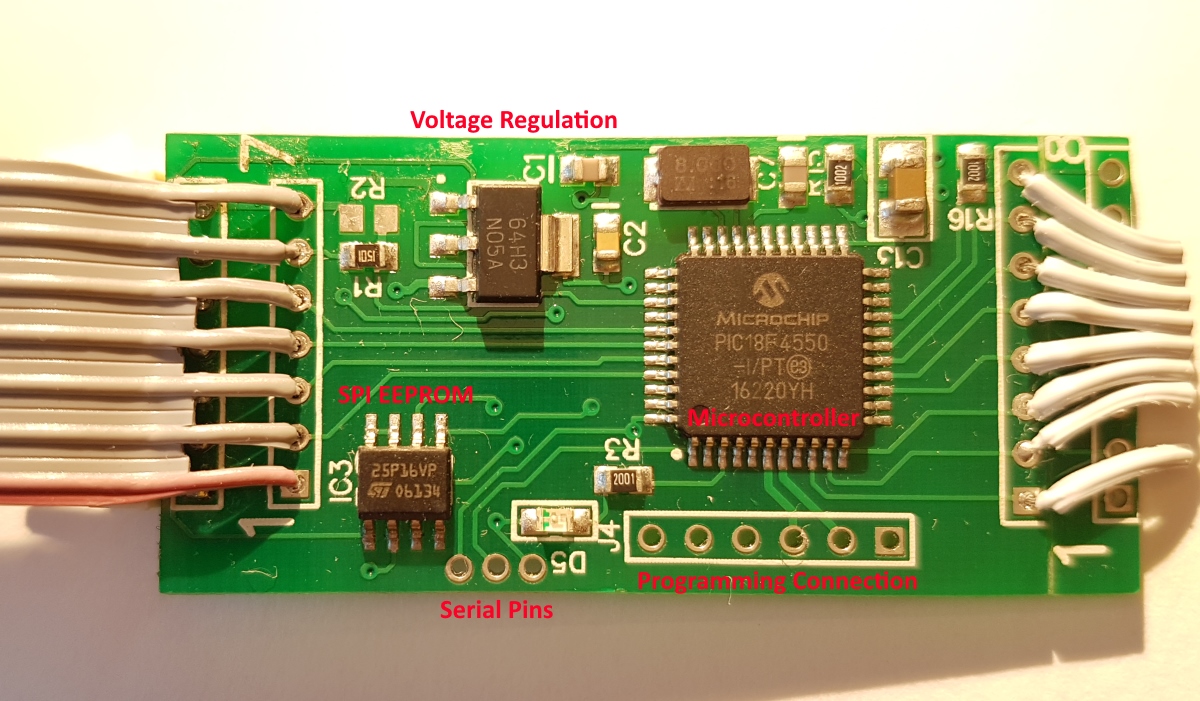

In pratica negli USA, sono stati trovati dei dispositivi (chiamati Skimmer) basati su PIC18F4550 e un modulo bluetooth di tipo economico (HC-05, quei modulini da un paio di euro che stiamo usando un po’ tutti noi maker, l’ho usato anche io per la casa delle Bambole che ho costruito a mia figlia), montati all’interno dei distributori automatici di carburante.

A quanto pare il lettore di carte di credito su questi distributori è un modulo a sé stante collegato con un flat cable alla scheda del distributore. Sul flat cable è presente un normale collegamento seriale in chiaro (!!! Per me è inconcepibile una cosa del genere!). Lo skimmer è stato posizionato tra il lettore di carte e il circuito principale del distributore: legge i dati dal lettore di carte, memorizza i dati della carta in una eeprom spi e quindi ritrasmette normalmente verso il resto del circuito, poi il malfattore estrae i dati dall’esterno grazie al modulo bluetooth.

La questione è che questo tipo di Skimmer non è facilmente individuabile dall’esterno a differenza di altri tipi che sono costituiti da “pezzi” montati all’esterno e che molti, sfortunatamente, hanno trovato montati anche sui bancomat.

La cosa assurda per me è: è davvero così facile aprire un distributore automatico per inserire questa modifica? A quanto pare si e ci vogliono davvero pochi minuti, per cui le agenzie governative locali hanno chiesto a Sparkfun di dar loro una mano per cercare di arginare questo problema.

Innanzitutto hanno creato un’applicazione per dispositivi Android (di cui ha rilasciato il codice sorgente) liberamente scaricabile dal play store (Skimmer Scanner). Basta accendere il bluetooth sul proprio cellulare in prossimità del distributore: l’app esegue una scansione dei dispositivi circostanti alla ricerca di quelli sospetti (lo skimmer risponde a comandi molto semplici, che i ragazzi della Sparkfun hanno trovato dopo un accurato lavoro di reverse engineering del dispositivo illegale).

Secondariamente, i distributori dovrebbero presentare un sigillo di garanzia all’esterno, in maniera tale che sia visibile agli utenti se il sigillo risulta spezzato (in seguito ad apertura). In aggiunta, almeno da noi (non ho idea negli USA), tutti i distributori hanno sempre una telecamera di sorveglianza montata in prossimità, si spera che i gestori di tanto in tanto vadano a guardarsi le registrazioni!

Ancora: nel momento in cui sospettate qualcosa, avvisate sempre il titolare del distributore, la polizia e anche il numero verde della vostra carta di credito/bancomat per bloccarli nel momento in cui vi siete accorti di un prelievo illecito.

Sia chiaro che questo è accaduto negli USA, in Italia non ho idea se utilizziamo o meno gli stessi sistemi, ma di certo questo è un campanello d’allarme.

EDIT del 05/10/2017 – L’utente “Volcane”, che afferma di lavorare in questo settore, ci rassicura commentando:

In Italia il problema non esiste, tutti i sistemi delle principali case, Gilbarco, Dresser Wayne, Tokheim usano apparecchiature della Ingenico non manomissibili in alcun modo, se si tenta di manometterle si bloccano e non c’è modo di ripristinarle, queste apparecchiature comunicano tramite seriale o ethernet al dispositivo che una volta avuta autorizzazione permetterà l’erogazione, ripeto tutte le operazioni sensibili non passano sul bus che mette in comunicazione le due elettroniche.

Ulteriori informazioni su come funzionano questi skimmer e sul lavoro di reverse engineering che hanno eseguito i ragazzi di Sparkfun li trovate nell’articolo originale: https://learn.sparkfun.com/tutorials/gas-pump-skimmers